前言Preface

2022年上半年,全球安全局势复杂动荡,而网络攻击犯罪却没有停歇,漏洞利用、勒索攻击、数据泄露等事件频发,给社会造成了巨大的经济损失,政企安全和个人信息保护面临新的威胁挑战。

报告以“火绒威胁情报系统”和“火绒在线支持响应中心”真实数据为基础,回顾了2022年1-6月期间火绒安全产品及服务的相关情况,涵盖功能数据盘点、病毒事件分析、支持响应分析等内容,对于威胁较大的勒索、挖矿病毒也做了特别的梳理。

火绒终端安全管理系统V2.0(企业版)同步发售中,除Windows终端产品外,还新增了Linux和macOS终端的版本可供选择部署,欢迎广大新老用户免费试用。

关键数据概览KeyData

上半年拦截恶意攻击总计19.52亿次,整体防护效果显著

1-6月,火绒安全产品总计拦截恶意攻击19.52亿次。其中病毒事件拦截8.91亿次;高危风险动作防护6.32亿次;网络攻击事件拦截4.29亿次。

病毒事件拦截六大功能模块总计拦截病毒8.91亿次。其中Web扫描功能拦截病毒1.13亿次;U盘保护功能拦截病毒6202.75万次。

高危风险动作防护三大功能模块总计拦截风险6.32亿次,系统加固、应用加固和摄像头保护功能继续发挥强大的保护作用。表面的静默无声,背后是全面周到的主动防御功能,有效保护用户的系统、应用和个人隐私安全。

网络攻击事件拦截七大功能模块总计拦截攻击4.29亿次。其中横向渗透防护功能总计拦截攻击5292.57万次,该功能可有效阻断病毒在局域网内扩散,防止黑客在内网环境里获得更多的终端控制权。

木马病毒新增样本量居首,蠕虫和黑客工具有所减少

1-6月,火绒安全产品截获各类病毒新增样本中,木马病毒(Torjan)数量居首,感染型病毒(Virus)排名第2。与去年相比,蠕虫病毒(Worm)虽然依然排名第3,但数量有所减少;而黑客工具(HackTool)数量排名由去年的第2位下降至11位。很多蠕虫病毒都会在用户本地释放黑客工具进行横向传播,因此黑客工具的减少与上半年此类蠕虫病毒的整体减少有一定关系。

累计为用户提供5752次安全响应服务,勒索事件处理居首

根据“火绒在线支持响应中心”数据显示,1-6月,火绒安全团队共为企业用户提供2325次在线支持响应服务。其中勒索病毒事件占到病毒类事件总数的62%;挖矿病毒位列第2,占15%;流氓软件位列第3,占7%。

按行业统计,安全问题突出的领域分别是制造、医疗和互联网,分别占到总数的26%、21%和12%。

放眼全球,1-6月间,制造、医疗和互联网企业被攻击的事件频发。有的用户信息大量泄露,有的造成了严重的经济损失,影响极其恶劣。本报告选编部分事件,简要梳理如下,提醒广大企业用户引以为鉴,加强防范意识,提前做好安全部署。

(向下滑动即可查看内容)

制造业

2月,瑞典相机巨头安讯士被网络攻击致服务网络关闭;

3月,英伟达、三星遭Lapsus$勒索组织泄露数据源代码;

4月,美国工业巨头ParkerHannifin遭勒索团伙泄露数G文件;

松下证实加拿大业务遭到有针对性的网络攻击;

德国风力涡轮机制造商Nordex被网络攻击致网络瘫痪;

5月,美国农业机械制造商AGCO遭受勒索病毒攻击;

宜家加拿大分公司数据泄露致95000客户受影响;

6月,汽车软管制造商Nichirin遭勒索病毒攻击致断网。

医疗

4月,美国医疗机构SuperCare宣布数据泄露影响超过30万患者;

法国医院集团遭黑客窃取数据后被迫断网;

美国牙科协会(ADA)遭受网络攻击后运营中断;

5月,哥斯达黎加公共卫生机构被Hive勒索病毒袭击;

美国医疗技术提供商Omnicell披露遭勒索病毒攻击;

美国医疗机构CHRISTUSHealth遭勒索攻击致数据泄露;

6月,美国医疗机构Shields数据泄露影响200万患者;

美国眼科护理机构EyeCare Leaders数百万患者信息泄露。

互联网

1月,新加坡加密货币交易平台Crypto.com遭黑客入侵;

2月,OpenSea用户在网络钓鱼攻击中损失近200万美元;

3月,拉丁美洲电商巨头MercadoLibre被黑;

知名游戏厂商育碧遭黑,游戏服务被迫中断;

链游AxieInfinity用户6亿美元加密货币被黑客盗取;

4月,Beanstalk遭黑客盗取近1.82亿美元加密币;

5月,索尼PSVR被黑客利用漏洞攻破。

从对各行业的病毒类事件响应结果来看,勒索病毒均有较高占比;挖矿病毒、感染型病毒、Rootkit程序和流氓软件问题突出。

个人用户响应方面,1-6月,火绒安全团队共为个人用户提供3427次在线支持响应服务。其中勒索病毒事件问题排名第1,占到病毒类事件总数的26%,Rootkit程序位列第2,占23%;锁首占21%;流氓软件占18%。

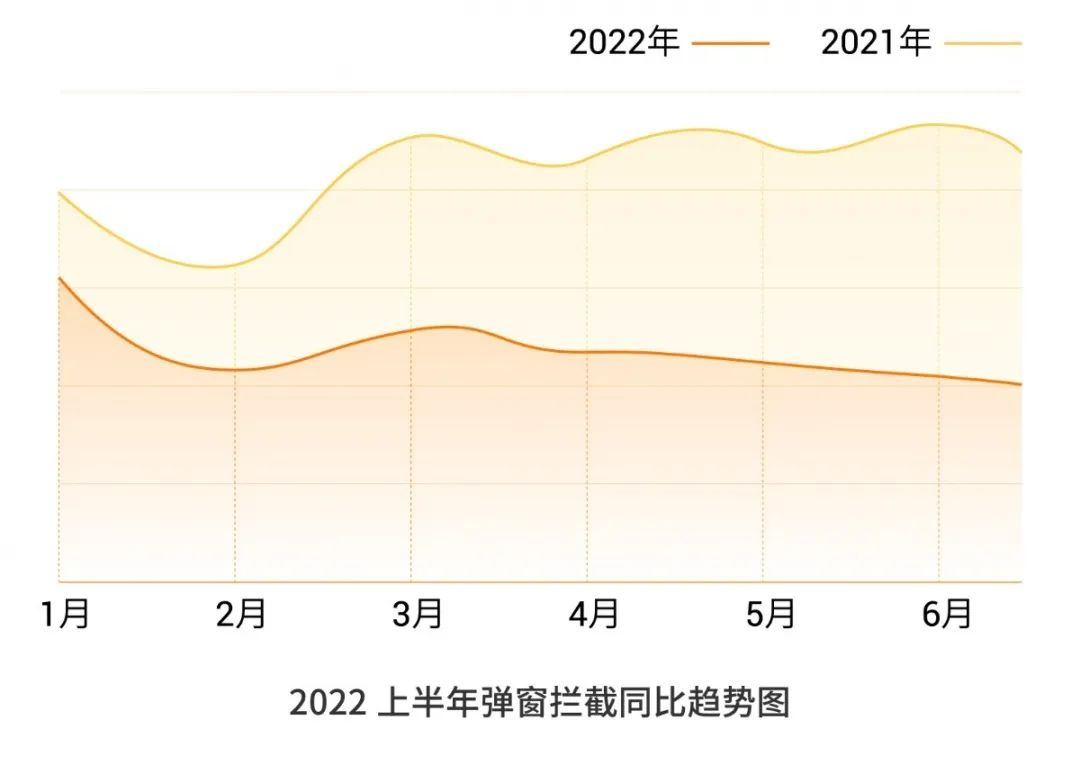

拦截弹窗广告14.55亿次,同比呈下降趋势

根据“火绒威胁情报系统”数据显示,2022年1-6月,火绒安全产品共拦截(不含用户手动拦截)14.55亿次弹窗广告,少于去年同期水平,呈下降趋势,“618”购物节期间也并无出现爆发状态。这与国家层面出台的法律法规和重拳治理不无关系。3月,国家互联网信息办公室发布《互联网弹窗信息推送服务管理规定(征求意见稿)》,进一步规范了互联网弹窗信息推送服务管理,保障了公民、法人和其他组织的合法权益。

拦截漏洞攻击1.57亿次,旧漏洞影响不容忽视

据“火绒威胁情报系统”监测,2022年1-6月,火绒安全产品共拦截1.57亿次漏洞攻击。从数量排名上看,系统漏洞前三名为EternalBlue“永恒 之 蓝”、MS08-067和EternalRomance“永恒 浪 漫”;Web漏洞 前 三 名 为 CNVD-2021-30167、CVE-2017-10271和CVE-2007-1036;软件漏洞上,数量较多的是CVE-2013-3810和CNVD-2022-03672。不少政企用户系统老旧和打补丁不及时是导致大量漏洞攻击的主要原因,旧漏洞威胁依然值得警惕。

1.上半年拦截Log4j2漏洞攻击32.19万次,其威胁影响将持续存在

2021年12月,Apache Log4j2反序列化远程代码执行漏洞(CVE-2021-44228)细节被公开。Log4j2 日志项目作为 Apache 开源项目之一,它因灵活易用的特性得到了广大 Java 开发者的喜爱。据不完全统计,Java 最重要的 Maven 存储库中依赖Log4j2的组件包总计超3.5万,影响范围极广。鉴于该漏洞的普遍性和易利用性,未来一段时间内相关隐患可能持续存在。

2022年1-6月,火绒安全产品共拦截Log4j2漏洞(CVE-2021-44228)攻击32.19万次。在监测中发现, 漏洞的影响迅速扩大, 拦截数量平均每两个月翻倍。火绒安全已发布“Log4j2漏洞缓解工具”以方便用户进行风险自查和处置。检测到漏洞后,会自动通过“热补丁”+“静态加固”的方式,对此模块进行临时加固,帮助用户更好地防护该漏洞。

2.其他高危漏洞回顾(部分)

向日葵远控软件远程代码执行漏洞(CNVD-2022-10270/03672)

上半年受疫情影响,部分城市远程办公场景增多,远控工具被漏洞利用的风险增加。2月,向日葵远程控制软件被发现存在远程代码执行漏洞(CNVD-2022-10270/03672)。成因主要是低版本下存在未授权访问漏洞,影响Windows系统使用的个人版和简约版,攻击者可利用该漏洞获取服务器控制权。火绒安全产品可拦截此漏洞攻击。

SpringFramework远程代码执行漏洞(CVE-2022-22965)

4月,Spring官方披露了一个远程命令执行漏洞(CVE-2022-22965),其框架存在处理流程缺陷,攻击者可远程实现对目标主机的后门文件写入和配置修改,继而通过后门文件访问获得目标主机权限。任何引用SpringFramework的框架均受此漏洞影响,包括但不限于SpringBoot等。火绒安全已发布“CVE-2022-22965(SpringBoot)漏洞版本检测工具”,排查有关系统中是否使用了漏洞组件。

Windows网络文件系统远程代码执行漏洞(CVE-2022-26937)

5月,WindowsNetwork File System被发现存在远程代码执行漏洞。由于系统对WindowsNetwork FileSystem中用户的输入内容验证不充分,导致远程攻击者可利用该漏洞,在未获得权限的情况下,将恶意代码传递给应用程序并在目标系统上执行任意代码。火绒安全产品可拦截此漏洞攻击。

Fastjson反序列化漏洞

Fastjson官方已于5月在版本1.2.83中将其修复。Fastjson是一个开源的Java对象和JSON格式字符串快速转换的工具库,其使用非常广泛。该漏洞在特定条件下可绕过默认AutoType关闭限制,攻击远程服务器。火绒安全已发布Fastjson漏洞本地检测工具,帮助用户排查本地是否有存在漏洞的Java库。

邮件监控功能拦截钓鱼邮件攻击33.91万次

据“火绒威胁情报系统”监测,1-6月,火绒安全产品的邮件监控功能共拦截钓鱼邮件33.91万次,数量呈逐月平缓上升趋势,3月达到小高峰。间谍木马、后门等病毒常借助钓鱼邮件进行渗透攻击,严重威胁政企类用户的网络安全。

Agent Tesla

2014年以来,Agent Tesla病毒持续活跃,逐渐成为全球互联网中的主要病毒威胁之一。根据“火绒威胁情报系统”监测,Agent Tesla病毒影响终端数量整体呈快速上升态势。其主要通过钓鱼邮件进行传播,钓鱼邮件内容多会伪装成装运建议、财务报表或预付款通知单等,邮件附件中包含病毒本体。Agent Tesla病毒样本通常使用混淆器,通过数据加密、代码加密、控制流混淆等多种混淆方式藏匿自身病毒特征,对抗安全软件查杀。火绒安全产品可有效针对Agent Tesla病毒进行查杀。

Emotet

2021年1月,Emotet基础设施被多国执法机构联合关闭之后,其一度消声灭迹,同年11月Emotet重新浮出水面。2022年初Emotet木马病毒数量开始持续增加,还新增了64位Emotet模块,并且占比逐渐上升。Emotet木马病毒主要通过钓鱼邮件进行传播。钓鱼邮件中会将恶意文档(通常为doc、docx、xls、xlsx等)伪装成发票、转账信息等信息,诱导用户打开恶意文档后,病毒就会启动,在后台窃取用户各种隐私信息。火绒安全产品可对Emotet木马病毒进行查杀。

拦截勒索病毒42.84万次,新型病毒危害越来越大

勒索病毒发展演化至今,已形成了一条供销分明的完整产业链。基于虚拟货币的匿名性和隐私性,勒索病毒使用虚拟货币作为交易方式或将成为主流。近年来,勒索病毒的功能、入侵手段开始多样化,且攻击范围也不再局限于政企单位的高价值数据,针对于个人隐私的勒索也越来越多,且成功率更高。有理由相信,勒索病毒的攻击面只会越来越广,在万物互联的时代,IoT设备、元宇宙等新兴领域很可能会成为新的主流攻击面。

1.上半年勒索病毒防护总览

据“火绒威胁情报系统”监测,1-6月,火绒安全软件共拦截勒索病毒42.84万次,1月到达顶峰,3月达到次高峰。

根据“火绒在线支持响应中心”数据显示,1-6月,火绒安全团队响应企业用户的勒索病毒事件中,数量第1的是依然是Phobos病毒,但占比有所下降,从去年的48%下降到今年上半年的37%;2-4位分别是Mallox、Tellyouthepas和Makop,相较去年占比均有所上升,值得广大企业用户警惕。

响应个人用户的勒索病毒事件中,数量第1的是Magniber病毒,占比29%;2-4位分别是Mallox、Phobos和Makop,三病毒合计占比达36%。

2.活跃勒索病毒回顾(部分)

Phobos

Phobos勒索病毒于2019年被发现,并不断更新病毒变种。该病毒感染目标系统后,通过RDP暴力破解、人工投放和钓鱼邮件等方式扩散,感染数量持续增长,令企业用户防不胜防。它以勒索软件即服务(RaaS)工具包的形式在黑市出售,让没有黑客技术的人也可以借助于工具包创建勒索病毒变种。Phobos病毒样本数量居高不下,是现阶段最流行的勒索病毒家族之一。

Mallox

Mallox(又被称作Target Company)早期主要通过SQLGlobeImposter 渠道进行传播。Mallox注入的方式有两种:钓鱼邮件和木马,邮件附件用作勒索病毒载体。其可以伪装成合法程序、重要更新或大量扩展程序提供下载。Mallox主要针对企业的Web应用发起攻击,病毒运行后迅速加密数据库文件,导致文件不可用,影响业务运行,同时还会尝试在内网中横向移动,获取更多设备的权限并进一步扩散,危害性极大。

Magniber

Magniber勒索病毒在2017年首次被发现,在韩国和亚太地区造成了较大影响。该病毒积极使用IE漏洞进行勒索病毒的传播,每个被加密目录下会被释放一个勒索提示文件,文件加密完成后会被弹出以提示用户。最新的传播手法是伪装成Windows更新的MSI文件诱使用户下载。一旦感染Magniber,磁盘上几乎所有格式的文件都会被加密,有极大外泄风险。此勒索病毒会在各种类型网站上大范围投放,企业、学校和个人用户需要特别小心。

Lockbit3.0

Lockbit3.0(也被称为Lockbit Black)是Lockbit勒索病毒的新变种。病毒加密文件时会修改文件名,并将文件名和扩展名替换为随机动态和静态字符串。该病毒还会使用代码保护机制和字符串混淆来对抗检测和分析。在流行的勒索病毒团伙中,Lockbit拥有最快的加密速度。由于其采用RaaS的商业模式进行扩散传播,造成的影响越来越大。政企用户要特别注意防范,预防比后期处理要更为关键。

拦截挖矿病毒219.84万次,攻击活跃度有所下降

1月10日,国家发改委发文宣布,淘汰虚拟货币“挖矿”活动。碳中和背景叠加虚拟货币交易金融风险,“挖矿”行为正面临金融和环保部门的双重监管。继 5月25日内蒙古严令叫停虚拟货币“挖矿”后,国家能源局四川能监办一纸摸底通知书更是拉开四川地区“挖矿”整顿的大幕。有分析称,“挖矿”行业在国内消失或许只是时间问题。

1.上半年挖矿病毒防护总览

据“火绒威胁情报系统”监测,1-6月,火绒安全软件共拦截挖矿病毒219.84万次,其数量在1月到达顶峰,3-6月整体呈下降趋势。

根据“火绒在线支持响应中心”统计,1-6月,火绒安全团队响应的挖矿病毒事件中,DTStealer排名第1,占比22%,相较去年的43%有所下降;排名2-4的挖矿病毒为WannaMine、H2Miner和MyKings,共占据42%的份额。

2.活跃挖矿病毒回顾(部分)

DTSleater(永恒之蓝下载器)

DTStealer是一款挖矿病毒(蠕虫病毒),其后更新了“LemonDuck”、“Bluetea”、“BlackBall”等多个版本的变种情况。2018年火绒对其进行披露,其通过“驱动人生”升级通道,并同时利用“永恒之蓝”高危漏洞进行传播。该病毒除了执行挖矿行为,占用终端资源以外,还会窃取终端信息并回传服务器,并利用钓鱼邮件、SMBexec、WMIexec、常见漏洞等方式,在内、外网肆意传播。DTStealer对内网资源庞大的机构用户(政府、企业、学校、医院等)危害极大,后续会出现更多新型的变种,需要特别注意防御。

WannaMine

WannaMine是一种蠕虫病毒,也是企业内较为常见的挖矿病毒,于2017年底被发现。病毒运行后会扫描企业网络内是否启用了445端口的终端,并通过“永恒之蓝”漏洞在内网横向传播。WannaMine病毒对政府、企业、学校、医院等机构危害极大,终端电脑和服务器可能会出现卡顿和蓝屏现象,消耗大量主机CPU资源。该病毒已演变到WannaMine4.0版本,相较于之前版本,其特征在于组合变形与免杀。

Sysrv-hello

Sysrv-hello挖矿病毒于2020年12月首次披露。该病毒通过漏洞攻击方式植入目标主机,在尝试占据系统最大化资源后,释放其自身挖矿模块,并通过进程守护确保挖矿程序的不间断工作,最后通过端口扫描与漏洞利用传播自身,以达到扩散的目的。Sysrv-hello攻击目标覆盖Linux和Windows操作系统,具备跨平台型。该病毒对内网资源庞大的机构用户(政府、企业、学校、医院等)危害极大,要特别注意防范。

H2Miner

2019年时,H2Miner组织主要针对Linux服务器使用Kinsing僵尸网络发起攻击;2020年末增加了对Windows平台的攻击覆盖。攻击者会向受害主机发送一个构造好的数据包,将数据包中可执行代码部分架设在远程服务器的XML文件中,当漏洞利用成功后,受害主机就会访问该XML文件并解析执行。H2Miner利用Redis4.x RCE 进行提权,这种方式能够绕过Redis安全配置;并且它还具备强大的竞争进程指纹库,帮助它清理大量的竞争对手。因此,H2Miner病毒得以在短时间内大量传播。

火绒终端安全管理系统V2.0(企业版)

火绒终端安全管理系统是全面实施EDR运营体系的新一代反病毒终端安全产品。系统秉承“情报驱动安全”新理念,集强大的终端防护能力和丰富方便的全网管控功能于一体,性能卓越,轻巧干净,可充分满足企事业单位用户在互联网威胁环境下的电脑终端防护需求。

火绒终端安全管理系统V2.0沿袭了1.0版本极致专业的产品品质和核心技术,完善了更多针对企业内外网脆弱点的防护功能,拓展了企业对于终端管理的范围和方式,提升了产品的兼容性、易用性,最终实现将威胁可视化、让管理轻便化,充分达到保护企业网络财产与信息安全的目的。

终端安全功能矩阵图

科学清晰的管理系统首页界面

多系统终端支持,满足各类需要